113年02月電子報

|

|

| 中華民國113年2月 | |

最新消息與公告 最新消息與公告  |

|

|

教育部1月3日至本校進行資安實地稽核,由副校長簡報本校資安業務推動情形,各稽核委員也在資安工作上給予本中心同仁指導與建議。 |

配合教務處提出開學選課期間之缺曠登記需求,追蹤選課期間出缺功能優化進度與測試方案,為確保此功能於開學前能如期上線,將提供測試2機之系統環境與對應資料供教務處進行模擬測試。

|

|

配合政府憑證管理中心通知憑證即將到期,為確保本校對政府機關提供之介接資料的安全性,已向教育部申請取得更新憑證並完成網站憑證換證。

|

113年1月31日召開112學年度第1次保護智慧財產權宣導及執行小組會議,研議112學年度保護智慧財產權工作項目及各單位工作事項之規劃。 |

|

|

|

|

電腦專欄 電腦專欄  |

|

| Apple將在iOS 17.4升級iMessage添加後量子加密協定PQ3 | |

| 文/李建興| 2024-02-23發表 資料來源:iThome | |

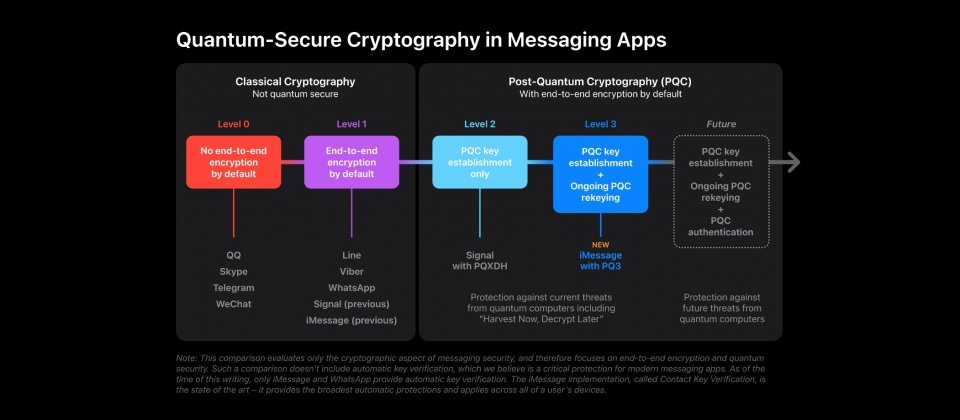

| Apple全面升級iMessage應用後量子加密協定PQ3,保護初始金鑰建立和訊息交換過程,使其對抗量子電腦安全威脅的能力,更勝於使用PQXDH協定的Signal

Apple因應未來量子電腦對當前加密協定帶來的風險,將全面升級iMessage的加密機制,添加比安全通訊軟體Signal使用PQXDH協定更強大的後量子加密協定PQ3,使得iMessage成為加密安全最強健的通訊軟體。 雖然當前市面上的通訊軟體,不少使用RSA、橢圓曲線和Diffie-Hellman金鑰交換等經典的公鑰加密技術,在裝置間建立端對端加密連線,而這些演算法也都被證明為困難的數學問題,要解開這些數學問題所需要的運算量,超越古典電腦的能力範圍。不過這個情況將在量子電腦時代改變,一臺足夠強大的量子電腦,其理論運算速度足以威脅當前加密通訊的安全性。 雖然目前擁有這種能力的量子電腦還沒被開發出來,但是資源豐富的攻擊者,可以先大量收集加密資料和檔案,待未來強大的量子電腦出現,就能進行破解讀取加密的內容。 為了降低未來量子電腦帶來的風險,密碼學界一直在研究不需要量子電腦,就能夠執行的後量子加密演算法,也就是可以在當前古典電腦上運作,同時也能夠免受未來已知量子電腦威脅的協定。在去年9月的時候,Signal率先宣布加入對PQXDH協定,成為第一個擁有後量子安全性的大型通訊應用。 Apple持續強化iMessage的安全性,從2011年開始預設提供端到端加密,在2019年Apple將iMessage原本所使用的RSA加密協定,升級到更安全的橢圓曲線加密方法,並透過安全區(Secure Enclave)保護裝置上的加密金鑰,而現在Apple也要在iMessage加入後量子安全性,使其成為加密安全性等級三的通訊應用程式。 Apple指出,Signal支援PQXDH協定為安全性等級二的通訊軟體。等級二代表在提供端到端加密之外,應用程式還添加後量子安全性,但是其後量子加密技術僅用於初始金鑰建立的過程,而這代表在建立通訊連接時使用的金鑰,的確足以抵抗量子運算攻擊,但是一旦連接建立,後續的通訊不一定受同等級的保護,因此當對話的金鑰材料洩漏或是沒有更換,攻擊者便可能利用洩漏的金鑰解密過去或是未來的通訊內容。 Apple強調,他們並非只是以新演算法取代現有演算法,而是重建了iMessage的加密協定。iMessage在採用PQ3協定之後,將成為加密安全性等級三的通訊軟體,該等級要求通訊軟體不僅在初始金鑰建立需要使用後量子加密,在之後的訊息交換過程也必須受後量子加密保護,確保即便金鑰洩露,也不會影響整個對話的安全性。 此外,等級三的後量子金鑰需要定期更新,防止洩漏的金鑰被大量用來解密大量通訊內容,而這樣的設計能夠對抗目前最先進的攻擊者,即便在未來量子電腦時代,也能確保通訊的安全性。在通訊過程,裝置會定期產生新的加密金鑰,新金鑰無法從過去的加密金鑰計算出來,此設計能夠有效防止洩漏的金鑰,被攻擊者用於解密過去或是未來的訊息。 PQ3採用混合式設計結合後量子演算法和當前使用的橢圓曲線演算法,這種設計提供雙重保障,即便後量子演算法存在漏洞或是被破解,仍有橢圓曲線演算法提供保護,確保PQ3提供的安全性不低於現有的橢圓曲線演算法。而且PQ3能夠平衡訊息大小,避免因為增加安全性而額外產生過多的運算開銷,並使用形式驗證(Formal Verification)方法,保證新協定的安全與強健。 在PQ3協定中,每臺裝置都會在本地生成一組公鑰,並將這些公鑰傳送到Apple伺服器進行iMessage註冊。在初始金鑰建立階段,發送方裝置會獲取接收方裝置的公鑰,並且對第一則訊息生成後量子加密金鑰。PQ3採用名為Kyber的後量子公鑰演算法,該演算法經過全球密碼學社群的嚴謹檢查,並被美國國家標準暨技術研究院(NIST)認可。 iMessage仍繼續使用經典的加密演算法驗證發送者身分,以及驗證Contact Key Verification帳戶金鑰,Apple提到,這些機制無法透過未來的量子電腦進行追溯攻擊。攻擊者要嘗試將自己插入iMessage對話中,需要有一臺在通訊前或是當下,能夠破解身分驗證金鑰的量子電腦,Apple認為攻擊者要具備這樣的能力還需要很多年,他們會考量量子電腦的發展,評估加入量子身分驗證的必要性。 iOS 17.4、iPadOS 17.4、macOS 14.4和watchOS 10.4中的iMessage,就會開始採用PQ3協定,目前已經在相對應的開發者預覽版和測試版中進行測試,支援PQ3協定的裝置間通訊,就會自動升級使用後量子加密協定。Apple預計在今年就會將受支援的對話,全部轉移使用PQ3協定。 |

|

| eBay與VMware等知名品牌的棄置網域被用來發送垃圾郵件 | |

| 文/陳曉莉| 2024-02-27發表 資料來源:iThome | |

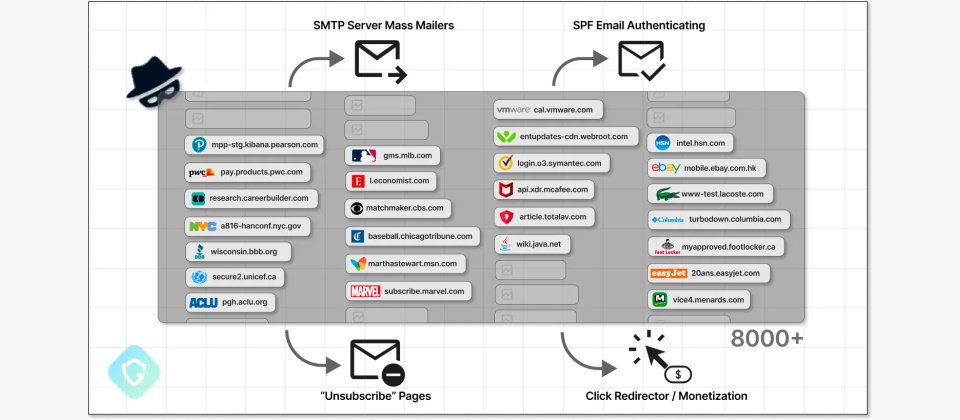

| 資安業者Guardio揭露一起大規模的惡意郵件活動,利用眾多已遭知名品牌棄置的網域名稱或子網域來躲避安全過濾機制

圖片來源: Guardio 以色列資安業者Guardio近日揭露了一起大規模的廣告/網釣郵件惡意活動SubdoMailing,主要利用眾多已遭知名品牌棄置的網域名稱或子網域來躲過電子郵件過濾機制,同時披露了執行該活動的組織ResurrecAds。受害品牌涵蓋MSN、VMware、McAfee、The Economist、Cornell University、CBS、Swatch與eBay等。 Guardio追蹤了SubdoMailing近60天來的活動,顯示有超過8,000個網域名稱、逾1.3萬個子網域被駭客接管,每天傳送超過500萬封垃圾或惡意電子郵件。 Guardio指出,駭客主要利用的媒介為CNAME與SPF。其中,CNAME的全名為Canonical Name,是網域名稱系統(DNS)中的一種資源紀錄,它能夠將A網域名稱對應到B網域名稱,以Guardio所發現的一個濫用marthastewart.msn.com網域名稱的活動為例,這是微軟MSN服務的子網域,它的CNAME紀錄被對應到msnmarthastewartsweeps.com,而後者是微軟在2001年5月所申請的網域,但在同年8月就被棄置。 在2022年9月,駭客挾持了已無內容的marthastewart.msn.com,發現其CNAME紀錄中的msnmarthastewartsweeps.com屬於無人網域,於是便註冊了該網域,而能夠以等同於MSN的身分來發送電子郵件,躲過了電子郵件過濾機制。 SPF全名則是寄件者政策框架(Sender Policy Framework),為一電子郵件驗證方式,可確保發送郵件的伺服器有權自發送者的網域寄出郵件,通常是在網域的DNS中存放了可用來代替該網域傳送郵件的伺服器及網域的SPF紀錄。 然而,當品牌網域的電子郵件或行銷服務供應商不再運作,或者是這些供應商棄置了原來所使用的網域名稱時,駭客就會馬上取得這些網域的所有權,進而以品牌的名義發送大量的垃圾、廣告或惡意郵件。 Guardio相信,ResurrecAds正持續且大規模地掃描網路上那些曾經存在、之後卻被遺忘的子網域,特別是那些擁有混亂CNAME紀錄的網域,接著快速註冊位於這些CNAME紀錄中的閒置網域,以取得這些品牌網域的控制權。 利用這些品牌網域來發送垃圾郵件,不僅能逃過電子郵件過濾機制,還能順便降低使用者的危機意識。除了已發現遭到濫用的逾8,000個網域之外,Guardio還偵測到該數字以每天新增數百個的速度成長。 懷疑某個子網域遭到濫用,或是想確定自家子網域安全性的使用者可透過Guardio所提供的免費工具進行檢查。 |

|

計中資訊 計中資訊 |

|

| 計網中心電腦教室課表 | 無線網路使用說明 |

| 電子郵件信箱使用說明 | 教職員個人網頁空間使用說明 |

| 教育部校園網路使用規範 | 國立臺北教育大學校園網路使用規定 |

| 資訊安全小組組織結構圖 | 電腦教室使用及管理辦法 |

| 計算機與網路中心電子報 電 話:02-6639-6688 分機83404 地 址:臺北市和平東路2段134號 計算機與網路中心 版權所有 |

|