113年09月電子報

|

|

| 中華民國113年9月 | |

最新消息與公告 最新消息與公告  |

|

|

遵循資安規範需求,本月進行教職員電子郵件系統滲透測試作業,並依檢測報告進行主機更新及修補,以強化主機防護能力。 |

配合iNTUE校務整合資訊系統現況作業,本中心即時監控此系統使用狀況,並支援系統帳號處理、問題進度追蹤與需求協調。計中持續進行113年系統功能擴充專案第二期進度追蹤與複測稽催

|

|

9月25日召開全校性「資通安全推動委員會議」,會議通知單己送至各委員。本會議由副校長主持,各一級主管擔任委員,檢視過去一年到現在,本中心在訂定資安政策及目標後,實施相關作法的成效。

|

配合各單位時程安排於9月份分別至各單位辦理個資內稽作業,並請各單位依內稽紀錄配合缺失改善 |

|

|

|

|

電腦專欄 電腦專欄  |

|

| 卡巴斯基公布網路追蹤報告,顯示Google主導了全球的使用者追蹤 | |

| 文/陳曉莉| 2024-09-25發表 資料來源:iThome | |

| 卡巴斯基發現過去一年來在用戶端偵測到Google追蹤系統的次數,幾乎在全球各地都名列前茅,其他常見的追蹤服務還包括New Relic、Bing搜尋引擎、微軟以及Amazon的追蹤系統

資安業者卡巴斯基(Kaspersky)本周公布了這一年來的網路追蹤報告,指出Google是使用者網路活動的最大監控者,因為Google的追蹤系統幾乎在Kaspersky有進行研究的地區中都占了前幾名的位置。 卡巴斯基是在所有安全解決方案中都嵌入了一個名為Do Not Track(DNT)的元件,它的預設值是關閉的,需要使用者手動啟用,但啟用後即能阻止載入那些企圖追蹤使用者網路行為的元素,包括Cookie、Web信標、社交媒體追蹤器,以及使用者或裝置指紋等。儘管卡巴斯基僅在逾30個國家設有辦公室,但產品銷售擴及全球200個國家。 調查顯示,自2023年7月至2024年6月間,DNT總計被觸發超過380億次(38,725,551,855),卡巴斯基在每個地區列出最常偵測到的25種追蹤服務,發現有8個追蹤服務幾乎在每個地區都上榜,當中有一半來自Google,分別是用來管理廣告活動的Google Display & Video 360,分析用戶行為及網站流量的Google Analytics,監控廣告活動的Google AdSense,以及專門蒐集影片觀看行為的YouTube Analytics。卡巴斯基指出,Google除了在俄羅斯或獨立國協等少數國家沒有取得領先之外,在其它地區或國家通常是最大的追蹤者,展現出極強的主導地位,例如Google Display & Video 360在許多地區的追蹤市占率都超過20%,包括南亞(25.47%)、中東(22.92%)、拉丁美洲(20.13%)及東亞(24.45%)。值得注意的是,包括俄羅斯在內的這些獨立國協,多由當地的追蹤服務品牌領先。 Google Analytics在南亞、中東、拉丁美洲及東亞的市占率,也分別達到13.97%、14.12%、14.89%及13.83%;Google AdSense在上述地區的市占率分別是6.85%、6.91%、6.01%與6.61%;YouTube Analytics則為12.71%、12.30%、8.89%與11.66%。 至於除了Google之外,最熱門的另外4個追蹤服務則是美國專門追蹤網路應用效能的New Relic,蒐集查詢、位置及顯示廣告的Bing搜尋引擎,蒐集自家網路服務與其它網站互動狀況的微軟追蹤系統,以及Amazon的追蹤系統。 |

|

| 勒索軟體劫持資料無處放,竟把歪腦筋動到Azure儲存桶與資料複製工具 | |

| 文/周峻佑 | 2024-09-20發表 資料來源:iThome | |

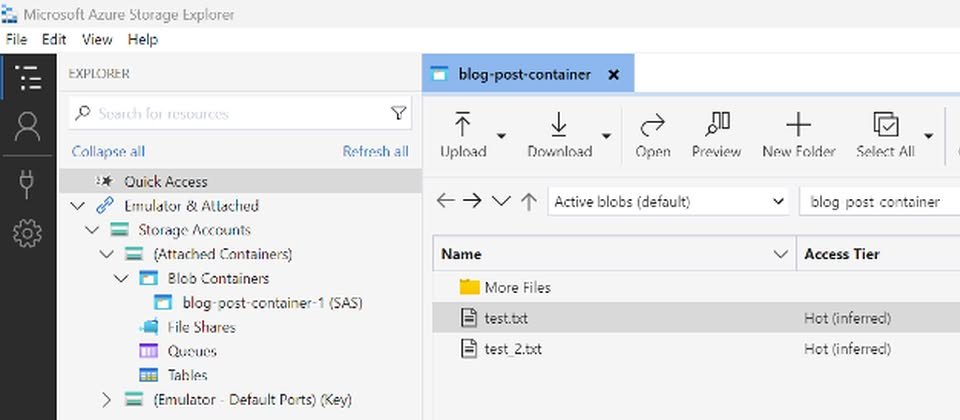

| 資安業者ModePUSH提出警告,原本勒索軟體駭客會濫用免費服務及公開工具竊取資料的作法,近期出現變化,有駭客組織改用Azure的雲端儲存桶,以及微軟提供的公用程式來犯案。

圖片來源: 為了脅迫受害組織支付贖金,勒索軟體駭客往往會先竊取內部資料再進行檔案加密,但現在駭客更換外流資料的管道,引起研究人員的注意。 一般來說,勒索軟體駭客原本用來外流受害組織資料的管道,最常見的是利用雲端檔案共享服務Mega提供的公用程式MEGASync,或是能公開取得的Rclone,但資安業者ModePUSH發現,變臉(BianLian)、Rhysida等多個勒索軟體駭客組織,越來越頻繁地利用Azure Storage Explorer、AzCopy,將竊得的資料送到Azure Blob儲存桶。 研究人員指出,他們看到利用Azure Storage Explorer的資安事故,大部分是變臉所為,但也有Rhysida利用這項工具的情況。值得留意的是,雖然駭客主要是利用Windows版本的Azure Storage Explorer,但微軟也提供macOS、Linux版,意味著這種竊取資料手法也有機會用於其他平臺的電腦。 值得一提的是,在實際的攻擊行動裡,駭客並非直接使用可執行檔,而是透過安裝的方式植入受害電腦,再者,為了讓安裝Azure Storage Explorer的過程順利,駭客還會事先裝好.NET 8相關元件,而這樣的行為,也成為防守方能夠識別相關勒索軟體攻擊行動的其中一種徵兆。 為何這些駭客選擇濫用Azure Blob儲存桶?研究人員指出,主要原因在於Azure是許多企業採用的服務,因此相關流量不太可能會遭到防火牆或是資安系統攔截;再者,駭客在短時間內外流竊得資料的過程,藉由Azure的延展性,他們可以因應這些非結構化的大量資料。 由於這些駭客在運用Azure Storage Explorer及AzCopy的過程裡,會留下相關作案痕跡,研究人員提供相關特徵,讓企業的資安人員能夠檢查是否遭到攻擊。 |

|

計中資訊 計中資訊 |

|

| 計網中心電腦教室課表 | 無線網路使用說明 |

| 電子郵件信箱使用說明 | 教職員個人網頁空間使用說明 |

| 教育部校園網路使用規範 | 國立臺北教育大學校園網路使用規定 |

| 資訊安全小組組織結構圖 | 電腦教室使用及管理辦法 |

| 計算機與網路中心電子報 電 話:02-6639-6688 分機83404 地 址:臺北市和平東路2段134號 計算機與網路中心 版權所有 |

|