113年11月電子報

|

|

| 中華民國113年11月 | |

最新消息與公告 最新消息與公告  |

|

|

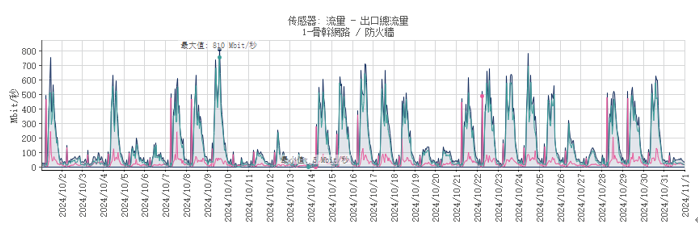

配合本校總務處10月10日全校機電維護停電作業,進行本中心UPS、發電機等設備保養及測試,並更新本校防火牆韌體。 |

進行113年系統功能擴充專案三期進度追蹤、擴充案第二期驗收申請,與維護專案第四期初驗確認等作業。

|

|

配合數位發展部推動「普及與深化政府網站與行動化應用軟體無障礙設計行動方案(113-115年)」,於11月12日辦理Rpage無障礙網站教育訓練

|

10月23日由副校長主持年度個資管理審查會議,檢視本年度各單位個資保護管理制度(PIMS)作業,實施相關作法暨成效 |

|

|

|

|

電腦專欄 電腦專欄  |

|

| Angular 19提升效能與開發體驗,開始預覽漸增式Hydration | |

| 文/李建興| 2024-11-24發表 資料來源:iThome | |

| Google推出Angular 19帶來漸增式Hydration功能,最佳化伺服器端渲染效能,減少初始資源下載量,另外,新增路由渲染設定提升靈活性,並強化自動化工具與反應式系統OpenAI與微軟提供資金、雲端服務以及AI工具,協助Chicago Public Media等五家地方媒體導入AI應用,以優化作業流程與報導品質

Google宣布推出Angular 19,強調效能與開發體驗的提升,並持續推進強化框架的現代化更新。這個新版本帶來了新的技術預覽功能,同時也進一步強化核心架構,使得應用程式能夠在效能敏感的場景仍然仍穩定運作。 此次更新的最大亮點是漸增式Hydration(Incremental Hydration)的開發者預覽功能。該項功能特別針對伺服器端渲染(Server-Side Rendering,SSR)應用設計,供開發者能以熟悉的語法,替特定元件設定條件式載入與Hydration,也就是說,元件會在需要時才下載並啟用,延後不必要的資源載入,並根據使用者的互動逐步載入內容。如此不僅大幅減少初始JavaScript的下載量,還能大幅提升應用程式回應速度,同步提升效能與使用體驗。 Angular 19進一步改進SSR的靈活性,新增路由渲染模式設定介面。透過ServerRoute介面,開發者可以自由選擇各URL路徑的渲染模式,包括伺服器端渲染、客戶端渲染甚至是預渲染,並在預渲染過程中解析路由參數,生成高效的動態內容。該項功能整合既有的路由宣告格式,減少重複配置的麻煩,適應不同場景的渲染需求。 在工具與自動化更新方面,Angular 19的Schematics工具進一步提升現代化API的整合,包括Inputs、Outputs、Queries等功能,並採用基於仰賴注入的設計模式。Schematics是一套用來自動化程式碼更新與最佳化的工具,協助開發者快速採用Angular的新功能和最佳實踐,而新增的建置系統則能有效簡化遷移流程,減少手動調整的時間成本。 此外,Angular 19在核心反應式系統的發展上更加成熟了。核心API進入穩定階段,並且加入兩個新的反應式原語(Reactivity Primitives),分別為linkedSignal與resource。linkedSignal針對需要追蹤狀態變化的用例,像是UI的使用者選擇等,而resource則是第一個替非同步操作設計的API,允許開發者將非同步請求整合到訊號系統,大幅簡化資料管理和狀態追蹤。 |

|

| 勒索軟體Helldown藉由兆勤防火牆弱點入侵受害組織,攻擊Windows電腦及VMware虛擬化平臺 | |

| 文/周峻佑 | 2024-11-20發表 資料來源:iThome | |

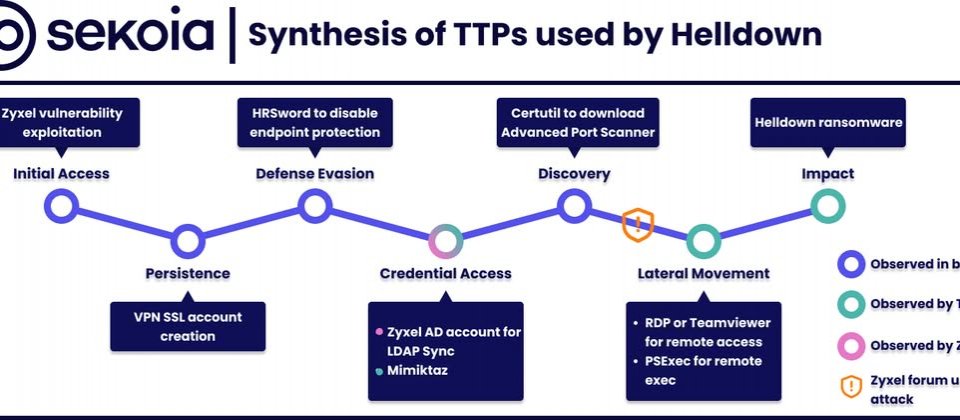

| 針對上個月兆勤(Zyxel Networks)揭露有人針對防火牆弱點發動攻擊,並建立SSL VPN通道的情況,現在有研究人員指出,這很可能就是勒索軟體Helldown入侵受害組織的主要手段

圖片來源: 今年10月兆勤(Zyxel Networks)針對旗下USG Flex、ATP系列防火牆用戶提出警告,他們在歐洲、中東、非洲地區(EMEA)偵測到鎖定該廠牌設備的攻擊行動,這幾天有其他資安業者發布相關報告,指出此類威脅很可能與勒索軟體攻擊有關。針對上述情況我們也向兆勤進行確認,在截稿之前尚未得到回應。 19日資安業者Sekoia針對近期出現的勒索軟體Helldown提出警告,他們發現這些駭客最早從8月5日開始活動,截至11月7日,攻擊者聲稱有31家企業組織受害,而且大部分是中小企業、位於美國,部分受害企業組織位於歐洲。值得留意的是,這群駭客也將兆勤的歐洲分公司(Zyxel Europe)列於受害者名單。 原本的攻擊活動主要是針對Windows電腦而來,但到了10月底,駭客進一步打造Linux版變種,用於攻擊VMware ESXi虛擬化平臺,使得該勒索軟體破壞範圍更為廣泛。 研究人員對於勒索軟體程式進行分析,指出Windows版勒索軟體是以外流的LockBit 3.0建置工具開發而成,能在執行檔案前進行一系列作業,以便加密工作順利執行。 其中包括透過指令碼終止特定處理程序,並刪除磁碟區陰影複製(Shadow Copy)的備份資料,並檢查是否取得特殊權限,以便後續將檔案加密並留下勒索訊息,最終清理作案痕跡,將指令碼及勒索軟體刪除,然後將電腦關機。 至於Linux版變種,研究人員指出,駭客並未如同Windows版採用高度混淆處理,以及防除錯等反分析的機制。再加上這種針對虛擬化平臺的勒索軟體當中,通常會具備的終止虛擬機器(VM)功能,並未實際提供,因此他們推測,Linux版勒索軟體仍在開發的階段。 針對攻擊者鎖定兆勤防火牆做為入侵受害組織的管道,研究人員提出他們掌握的線索。首先,他們在11月4日確認至少有8家企業受害,其中一家在8月受害的企業,當時利用該廠牌防火牆架設IPSec VPN,另有2家企業在遇害後,換成其他品牌的防火牆。 他們也提及9月下旬兆勤論壇有許多防火牆用戶通報,搭配5.38版韌體的防火牆遭到入侵,駭客植入名為zzz1.conf的檔案,並建立名為OKSDW82A的帳號。研究人員針對上述CONF檔案進行分析,指出他們經過Base64編碼解密,取得針對MIPS架構系統打造的ELF執行檔,研究人員推測,此檔案可能與兆勤歐洲分公司遭入侵有關。 再加上10月9日兆勤發布的資安公告當中,提及有駭客針對該廠牌防火牆發動攻擊,藉由特定弱點建立SUPPOR87、SUPPOR817,或是VPN的使用者帳號,根據上述資訊,研究人員認為勒索軟體Helldown入侵受害組織網路環境的管道,就是利用兆勤防火牆的弱點而得逞。 他們提及另一家資安業者Truesec經手的勒索軟體Helldown攻擊事件回應,駭客利用兆勤防火牆漏洞入侵,並指出其戰術、手法、流程(TTP),與他們從兆勤論壇用戶得知的一致。攻擊者利用SSL VPN存取名為OKSDW82A的帳號,濫用網域控制器的LDAP同步機制取得相關帳密,並進一步偵察,直到遭到EDR系統攔截才被中斷。 |

|

計中資訊 計中資訊 |

|

| 計網中心電腦教室課表 | 無線網路使用說明 |

| 電子郵件信箱使用說明 | 教職員個人網頁空間使用說明 |

| 教育部校園網路使用規範 | 國立臺北教育大學校園網路使用規定 |

| 資訊安全小組組織結構圖 | 電腦教室使用及管理辦法 |

| 計算機與網路中心電子報 電 話:02-6639-6688 分機83404 地 址:臺北市和平東路2段134號 計算機與網路中心 版權所有 |

|