111年03月電子報

|

|

| 中華民國111年3月 | |

最新消息與公告 最新消息與公告  |

|

|

111年2月14日召開本校各單位(含計畫)「資訊系統(網站)安全防護及盤點」說明會,針對資訊系統(網站)安全防護進行常見問題解答及本校後續資訊盤點進行方式說明 |

111年2月24日召開進度會議,討論第二階段公測準備情形與新制選課公測規劃進度報告討論、網頁版型投票等事宜。 |

|

為讓學生了解新選課相關功能並測試蒐集意見,新制選課功能加入全校公測,並於111年3月1日、3月8日、3月15日辦理3場學生選課新制線上教育訓練。 |

111年3月28日辦理全校資訊教育訓練-Adobe Photoshop影像處理教育訓練課程,邀請教職員工踴躍參與。 |

|

|

|

|

電腦專欄 電腦專欄  |

|

| Microsoft Edge現在可以自動產生圖說供螢幕閱讀器使用 | |

| 文/林妍溱| 2022-03-21發表 資料來源:iThome | |

| 微軟針對Windows、macOS與Linux版Microsoft Edge新增名為「替代文字」(Alt Text)的內建功能,可自動替網路上缺乏標籤的圖像或圖表產生文字敘述,並透過螢幕閱讀器讀出

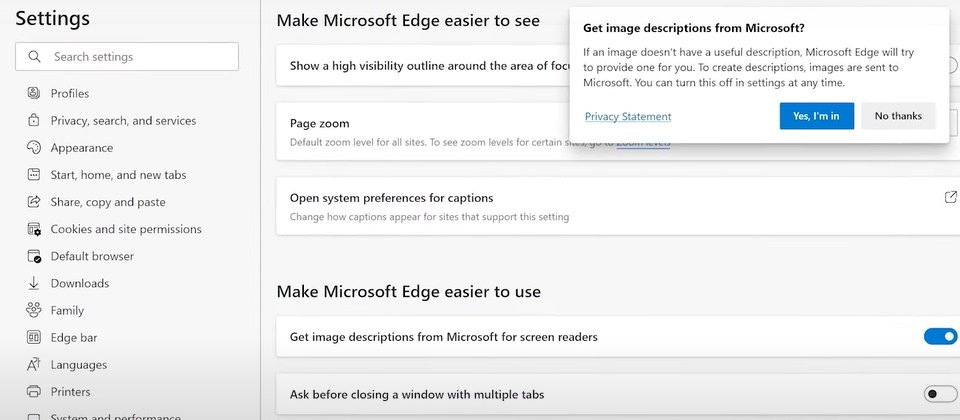

微軟上周宣布,包括Windows版、macOS版與Linux版的Microsoft Edge都已內建「替代文字」(Alt Text)功能,可自動替網路上缺乏標籤的圖像或圖表產生文字敘述,並透過螢幕閱讀器讀出,以嘉惠視障人士。 螢幕閱讀器可用來替視障人士讀出網頁上的內容,包括文字以及含有替代文字的圖像/圖表,然而,微軟的數據顯示,螢幕閱讀器所遇到的圖像中,有超過半數都缺乏圖像標籤或替代文字。 當Microsoft Edge用戶透過設定允許微軟替使用者創造圖像描述(Get image descriptions from Microsoft for screen readers)之後,只要螢幕閱讀器遇見缺乏標籤的圖像,Edge就會自動把圖像送至Azure Cognitive Services的電腦視覺API進行分析,進而創造5種語言的文字摘錄,亦能辨識嵌入於圖像中的逾120種語言。該API支援包括JPEG、PNG、GIF及WEBP等常見的圖片格式。 此一自動化圖說服務有某些限制,例如被網站作者標示為裝飾用的圖像,或者是檔案小於50 x 50畫素的圖像(如圖示),也無法分析太大的圖像,此外,電腦視覺API也會排除色情或血腥圖像。 不過,微軟強調,最了解圖像所要企圖表達意象的一定是網站作者,再加上以機器學習演算法來描述圖像並不那麼完美,而且品質不一,因此,最好的方式還是由作者親自撰寫圖說,但當缺乏圖說或圖像標籤時,由AI產生的替代文字還是優於什麼都沒有。 目前Microsoft Edge的替代文字功能只支援桌面版作業系統,尚未支援Android及iOS等行動平臺。。

|

|

| 微軟公布駭客集團Lapsus$的操作手法:收購憑證、竊取機密文件並向受害企業勒索 | |

| 文 /陳曉莉| 2022-03-23發表 資料來源:iThome | |

| 原本在COVID-19疫情下,就已經存在營運壓力的製造業,更是引來攻擊者的攻擊,而有47%的攻擊是由於企業未修補的漏洞引起

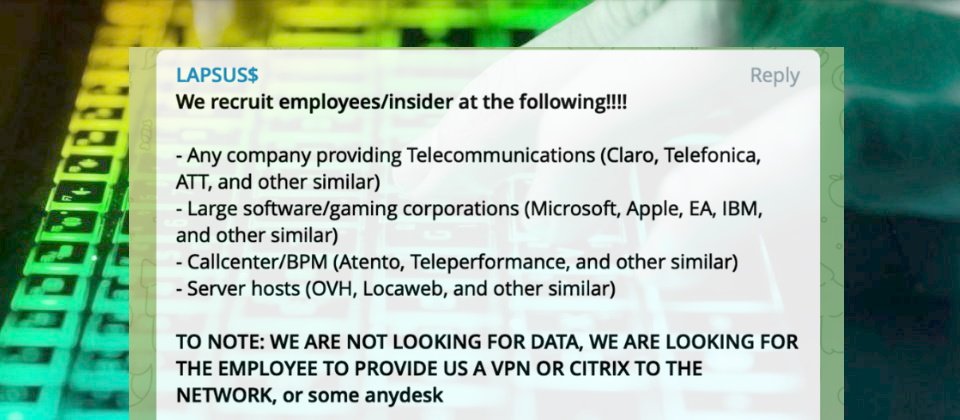

Lapsus$為了取得目標組織的有效憑證,除了公開收購之外,也會利用電話社交工程及SIM卡挾持取得員工憑證,或者是搜尋公開程式碼儲存庫中曝光的憑證,甚至在網路平臺公開利誘目標組織員工或第三方合作對象。(圖片來源/微軟) |

|

計中資訊 計中資訊 |

|

| 計網中心電腦教室課表 | 無線網路使用說明 |

| 電子郵件信箱使用說明 | 教職員個人網頁空間使用說明 |

| 教育部校園網路使用規範 | 國立臺北教育大學校園網路使用規定 |

| 國立臺北教育大學宿舍網路管理要點 | 國立臺北教育大學電腦使用及管理辦法 |

| 資訊安全小組組織結構圖 | |

| 計算機與網路中心電子報 電 話:02-6639-6688 分機83404 地 址:臺北市和平東路2段134號 計算機與網路中心 版權所有 |

|